TPMとは何ですか、またWindowsがディスク暗号化にTPMを必要とするのはなぜですか?

BitLockerディスク暗号化には、通常、WindowsではTPMが必要です。MicrosoftのEFS暗号化では、TPMを使用できません。Windows 10および8.1の新しい「デバイス暗号化」機能にも最新のTPMが必要です。そのため、新しいハードウェアでのみ有効になっています。しかし、TPMとは何ですか?

TPMは「TrustedPlatformModule」の略です。これは、コンピューターのマザーボード上のチップであり、非常に長いパスフレーズを必要とせずに、改ざん防止のフルディスク暗号化を有効にするのに役立ちます。

正確には何ですか?

関連:WindowsでBitLocker暗号化を設定する方法

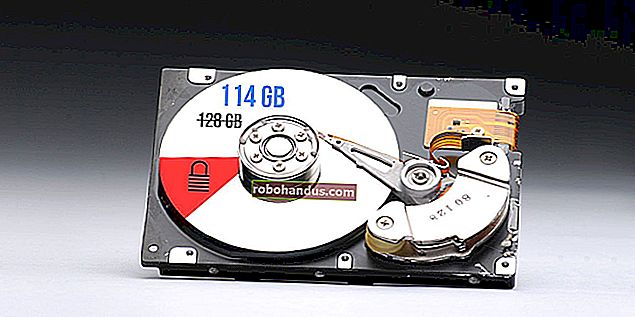

TPMは、コンピューターのマザーボードの一部であるチップです。既製のPCを購入した場合は、マザーボードにはんだ付けされています。独自のコンピューターを作成した場合、マザーボードでサポートされていれば、アドオンモジュールとして購入できます。TPMは暗号化キーを生成し、キーの一部をそれ自体に保持します。したがって、TPMを備えたコンピューターでBitLocker暗号化またはデバイス暗号化を使用している場合、キーの一部はディスクだけでなくTPM自体に格納されます。これは、攻撃者がコンピュータからドライブを取り外して、他の場所でそのファイルにアクセスしようとすることはできないことを意味します。

このチップはハードウェアベースの認証と改ざん検出を提供するため、攻撃者はチップを取り外して別のマザーボードに配置したり、マザーボード自体を改ざんして暗号化をバイパスしようとしたりすることはできません。少なくとも理論的には。

暗号化、暗号化、暗号化

ほとんどの人にとって、ここで最も関連性のあるユースケースは暗号化です。最新バージョンのWindowsは、TPMを透過的に使用します。「デバイス暗号化」が有効になっている最新のPCでMicrosoftアカウントを使用してサインインするだけで、暗号化が使用されます。BitLockerディスク暗号化を有効にすると、WindowsはTPMを使用して暗号化キーを保存します。

通常、Windowsのログインパスワードを入力するだけで暗号化されたドライブにアクセスできますが、それよりも長い暗号化キーで保護されています。その暗号化キーは部分的にTPMに保存されているため、実際にはWindowsログインパスワードと、ドライブがアクセスするのと同じコンピューターが必要です。そのため、BitLockerの「回復キー」はかなり長くなります。ドライブを別のコンピューターに移動する場合は、データにアクセスするために、より長い回復キーが必要になります。

これが、古いWindowsEFS暗号化テクノロジがそれほど優れていない理由の1つです。暗号化キーをTPMに保存する方法はありません。つまり、暗号化キーをハードドライブに保存する必要があり、安全性が大幅に低下します。BitLockerはTPMのないドライブでも機能しますが、Microsoftはこのオプションを非表示にして、セキュリティにとってTPMがいかに重要であるかを強調しました。

TrueCryptがTPMを回避した理由

関連:暗号化のニーズに対応する、現在は廃止されているTrueCryptの3つの代替案

もちろん、ディスク暗号化で実行可能なオプションはTPMだけではありません。 TrueCryptのFAQ(現在は削除されています)は、TrueCryptがTPMを使用せず、決して使用しない理由を強調するために使用されていました。それは、TPMベースのソリューションを誤った安心感を提供するものとして非難しました。もちろん、TrueCryptのWebサイトには、TrueCrypt自体が脆弱であると記載されており、代わりにTPMを使用するBitLockerを使用することをお勧めします。ですから、TrueCryptの土地では少し混乱します。

ただし、この議論はVeraCryptのWebサイトで引き続き利用できます。 VeraCryptはTrueCryptのアクティブフォークです。 VeraCryptのFAQは、TPMに依存するBitLockerおよびその他のユーティリティが、攻撃者に管理者アクセスまたはコンピューターへの物理的アクセスを必要とする攻撃を防ぐためにそれを使用することを主張しています。 「TPMが提供することがほぼ保証されているのは、誤った安心感だけです」とFAQは述べています。 TPMはせいぜい「冗長」であると言われています。

これには少し真実があります。完全に絶対的なセキュリティはありません。 TPMは、間違いなく便利な機能です。暗号化キーをハードウェアに保存すると、コンピューターでドライブを自動的に復号化するか、単純なパスワードで復号化できます。攻撃者は単にディスクを取り出して別のコンピュータに挿入することはできないため、単にそのキーをディスクに保存するよりも安全です。それはその特定のハードウェアに結びついています。

結局のところ、TPMはあまり考えなければならないものではありません。お使いのコンピューターにはTPMがあるか、ないかのどちらかです。最近のコンピューターには一般的にあります。MicrosoftのBitLockerや「デバイス暗号化」などの暗号化ツールは、TPMを自動的に使用してファイルを透過的に暗号化します。これは、暗号化をまったく使用しないよりも優れており、MicrosoftのEFS(Encrypting File System)のように、単に暗号化キーをディスクに保存するよりも優れています。

TPMと非TPMベースのソリューション、またはBitLockerとTrueCryptおよび同様のソリューションに関する限り、これは複雑なトピックであり、ここで取り上げる資格はありません。

画像クレジット:FlickrのPaolo Attivissimo